作者:徐令予

世上只有两支笔,一支揭示事实真相,一支粉饰弥天大谎。

在2021年辞旧迎新之际,量子通信工程何去何从引起了业界的关注。

- 2020-11-18 美国国家安全局NSA发表了关于量子通信QKD的政策报告,这份报告其实就是QKD工程的死亡判决书;

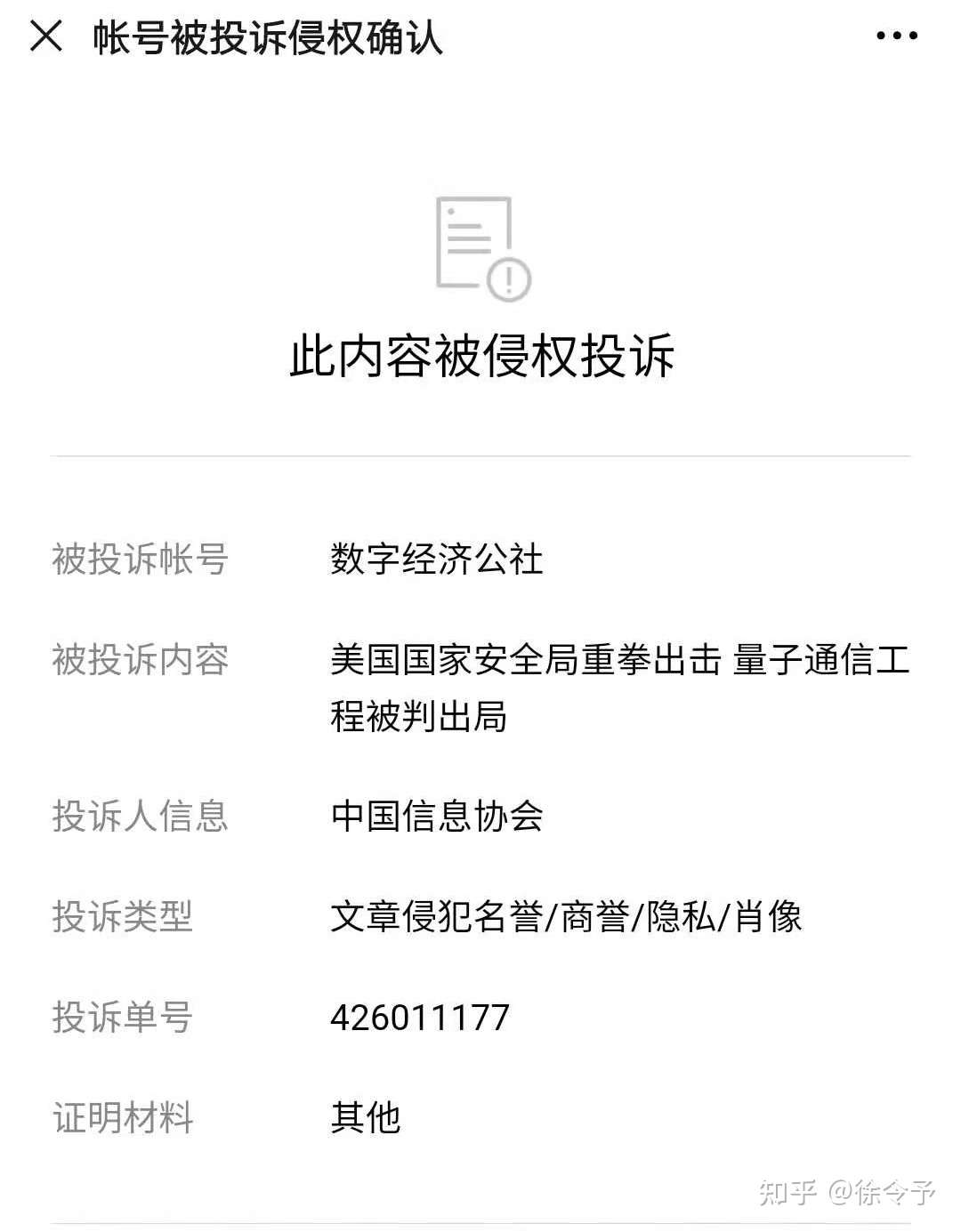

- 2021-1-3 NSA报告由徐令予翻译后介绍到国内,很遗憾,该文章24小时内被举报并迅速从公众号上删除,举报单位是“中国信息协会”;

- 2021-1-26 中国信息协会量子信息分会发布《量子密钥分发的技术挑战及应对分析》报告,大概可以算是对NSA死亡判决的申诉书吧;

- 2021-2-4 李红雨老师发文:应对量子通信的技术挑战,中国信息协会搞错在哪?

美国安全局对QKD的判决书发布后,中国信息学会首先就是通过举报企图封杀消息的传播,失效后他们再生“偷梁换柱”之计,在NSA报告的翻译上玩弄文字游戏偷换概念混淆是非。

所谓的“中国信息协会量子信息分会”只是一个民间的行业团体,他们与科大国盾量子的关系路人皆知,只要看看这个协会报告中的第一作者和致谢名单中都是何方神圣就一清二楚了。一个企业披上一件带有“中国”字样的马甲,真以为自己就有资格代表国家与美国安全局争夺量子通信的话语权,实在有点滑稽可笑。

在中国,与美国安全局具有相当地位的机构是中国国家密码管理局,美国安全局关于量子通信工程的政策发布后,中国密码管理局没有评论、一言不发,没有态度其实也是一种态度,此时无声胜有声。说什么不重要,重要的是干什么或者不干什么,只要看看量子通信国家干线目前的开工状况就一清二楚了。

当然在科技领域谁都可以说话,唯一的要求是说真话实话。但是中国信息协会量子信息分会在回应的文件中,竟然对 NSA 原文中的关键结论作了删除或者篡改。请注意,他们删除和篡改的地方不是一处而是多处,不是隨意而是非常的精准。由此可知,他们非常清楚 QKD 的要害问题在哪里,我一直希望他们仅仅是无知,但现在的情况更让人担心,“如果一个人堕落到宣传自己根本不相信的东西的时候,他已经做好了干一切坏事的准备。”

这份协会报告虽然谎话连篇,但也并非一无是处。仔细对照原文和协会的译文对于加深理解美国安全局的报告极有助益,凡是被协会故意遗漏、篡改或者歪曲的地方其实都是 QKD 的软肋,都是 QKD 工程中难以克服的障碍。从这个角度看,这份协会报告不失为一份绝佳的反面教材。

强烈推荐阅读李红雨老师的文章:应对量子通信的技术挑战,中国信息协会搞错在哪?但是该文比较长,我这里作了个精简版与读者们分享。

1) 量子密钥分发只是部分解决方案

- 原文:QKD generates keying material for an encryption algorithm that provides confidentiality. Such keying material could also be used in symmetric key cryptographic algorithms to provide integrity and authentication if one has the cryptographic assurance that the original QKD transmission comes from the desired entity (i.e. entity source authentication). QKD does not provide a means to authenticate the QKD transmission source. Therefore, source authentication requires the use of asymmetric cryptography or preplaced keys to provide that authentication. Moreover, the confidentiality services QKD offers can be provided by quantum-resistant cryptography, which is typically less expensive with a better understood risk profile.

- 协会报告的翻译:QKD可为提供机密应用的加密算法生成密钥。这样的密钥也可以结合对称密码算法提供完整性和认证等应用,但是QKD系统的运行需要预置密钥或应用公钥密码提前认证。QKD的功能都可以通过抗量子计算的密码(QRC,也常称为“后量子密码”,本文统一用PQC表示)来实现。而且PQC更加便宜,安全风险被理解的更清楚。

- 我们的翻译:QKD为加密算法生成所需的密钥以保证通信的私密性。如果这个由QKD传输过来的密钥确实来自身份可信的通信方(即经过身份认证的),那么该密钥也可以为对称密码提供通信完整性和身份认证功能。但是QKD本身不能提供通信客户的身份认证。因此,客户身份验证还得需要使用非对称密码或预置的密钥来提供身份验证。更重要的是,通过抗量子密码技术(PQC)可以取代QKD为通信提供保密性服务,而且PQC通常成本较低廉又风险可控。

通过对照立马原形毕露,协会报告的翻译故意漏掉了NSA最关键的一句话:“QKD不提供信息完整性和身份验证机制”,而且在他们的正文中竟然伪造了这样一句话硬塞进NSA的嘴里:“正如 NSA 列举的 QKD 在信息的机密性、完整性和真实性上能够发挥作用。”

NSA报告明确指出,“QKD不提供信息完整性和身份验证机制”,协会报告通过一删一增,竟然变成了“正如 NSA 列举的 QKD 在信息的机密性、完整性和真实性上能够发挥作用。” 混淆是非、颠倒黑白莫此为甚。

事出反常必有妖,协会报告在这个问题上造谣惑众是有其深刻原因,因为不能提供信息完整性和身份验证机制是 QKD 的一个致命缺陷。

量子通信缺失身份认证和数字签名功能,所以量子通信在密钥分发时为了防御“中间人”攻击,在它的量子通道和传统检验通道上都必须依赖传统密码的身份认证功能。被吹嘘得神乎其神的量子通信其实更像是泥菩萨过河—自身难保,量子通信连自身的安全都难保,竟然奢谈为高端客户提供绝对通信安全,实在令人啼笑皆非。

欲解详情可参阅文章:量子通信技术困境之四:缺失身份认证机制,难以扺御“中间人攻击”

2) 量子密钥分发需要专用设备

- 原文:QKD is based on physical properties, and its security derives from unique physical layer communications. This requires users to lease dedicated fiber connections or physically manage free-space transmitters. It cannot be implemented in software or as a service on a network, and cannot be easily integrated into existing network equipment. Since QKD is hardware-based it also lacks flexibility for upgrades or security patches.

- 协会报告的翻译:QKD是通过物理层通信来实现的。用户需要专门的光纤连接或者控制自由空间的发射装置。QKD不能通过网络用软件进行升级,也不易与现有的网络设备进行集成。QKD的硬件实现方式使其缺少了升级和打安全补丁的灵活性。

- 我们的翻译:QKD基于物理原则,其安全性基于特定的物理层通信。这要求用户租用专用的光纤连接或物理控制的自由空间发射器。它不能通过软件或网络服务来实现,它也不能轻松地集成到现有的网络设备中。由于QKD是硬件系统,因此它必然缺乏安全补丁和系统升级的灵活性。

第二个问题,协会报告版本又丢掉了至关重要的一句话:QKD的安全性基于特定的物理层通信。

NSA的这个结论实质上把QKD网络彻底的排除出了互联网。因为传统密码的安全性是建立互联网的高层—应用层,它与物理层无关,这就保证了互联网底层的物理层可以多样化和可扩充性,这是互联网飞速迭代和发展的主要原因。而QKD的安全性依靠的是特定的僵死的物理层,这注定了它根本无法融合进多样性、多变性的互联网中。

欲解详情可参阅文章:量子通信技术困境之二:不能与互联网兼容

3) 量子密钥分发增加了基础架构成本和内部风险

- 原文:QKD networks frequently necessitate the use of trusted relays, entailing additional cost for secure facilities and additional security risk from insider threats. This eliminates many use cases from consideration.

- 协会报告的翻译:QKD网络必须频繁使用可信中继,需要额外的安全设施,从而增加了成本和内部安全风险,使得很多应用场景受到了限制。

谢天谢地,总算这段翻译没有争议。

从通信技术层面上看:距离超过一百公里的“量子通信”必须依靠带有严重安全隐患的“可信中继站”技术,密钥经过每个中继站都必须赤身露体面对硬件设备。量子通信的可信中继站为密钥失窃敞开了大门。一条量子通信干线有30多个节点可供攻击,任何一个节点陷落都意味着密钥的彻底暴露。利用卫星空中分发密钥即使不计技术困难和经济效益,更大的挑战是“最后一公里困境”,必然还得面对“可信中继站”的这个死结。

由此可知,量子通信工程不是在为网络安全提供解决方案,它实际上成了网络安全的 Trouble Maker (肇事者)。

欲解详情可参阅文章:量子通信技术困境之三:极不安全的可信中继站

4) 确保和验证量子密钥分配的安全性是一个重大的挑战

- 原文:The actual security provided by a QKD system is not the theoretical unconditional security from the laws of physics (as modeled and often suggested), but rather the more limited security that can be achieved by hardware and engineering designs. The tolerance for error in cryptographic security, however, is many orders of magnitude smaller than in most physical engineering scenarios making it very difficult to validate. The specific hardware used to perform QKD can introduce vulnerabilities, resulting in several well-publicized attacks on commercial QKD systems.

- 协会报告的翻译:QKD的安全性不是物理规律保障的无条件理论安全,而是受到硬件和工程实现的限制,密码安全的错误容限比大部分工程实现场景能够达到的条件要小很多数量级,因此QKD的实现难以验证。用于实现QKD的专用硬件会引入安全漏洞,从而导致了不少广为人知的安全攻击。

- 我们的翻译:QKD系统提供的实际安全性不可能来自物理定律的理论无条件安全性(后者只是数学建模的结果),它更决定于由硬件和工程设计提供的有限的安全性。但是,密码安全对出错的容忍度要比大多数物理工程方案小很多个数量级,因此QKD安全性验证很难通过。用于执行QKD的特定硬件会引入安全漏洞,从而导致对商业QKD系统的一系列广为人知的安全攻击。

请注意,协会报告这次仍然精准地将最关键的那句括在括号里的句子选择性漏掉了。 在这里 NSA实质上是否定了QKD安全性证明的有效性,并且明确指出来QKD所谓的安全性证明其实是建立在QKD自己的数学模型上的,是无法拿过来直接推广到无限广大充满未知的物理世界的,这个结论对QKD的打击是非常致命的,它将QKD存在的合理性来了个釜底抽薪!

欲解详情可参阅文章:量子通信神话之一:量子通信在理论上是无条件安全的

5) 量子密钥分发会增加拒绝服务(DoS)的风险

- 原文:The sensitivity to an eavesdropper as the theoretical basis for QKD security claimsalso shows that denial of service is a significant risk for QKD.

- 协会报告的翻译:QKD声称的对窃听者的灵敏感知也带来了更加严重的拒绝服务攻击的风险。

- 我们的翻译:作为QKD安全的理论基础是对窃听行为的敏感反应,由此可知拒绝服务(DoS)攻击必然是QKD的死穴。

NSA尖锐地指出,QKD 对窃听行为的敏感反应其实就是保证密钥分发安全的必要条件,而协会报告故技重演又在关键字眼上做手脚,把引发 QKD 对窃听行为的敏感反应的真实原因删除了,企图造成 QKD 对外界干扰的过敏反应是可以改善的假象。

事实真相是,QKD的敏感性就是安全性最根本的保证,提高QKD的通讯稳定性、鲁棒性、传输距离、和成码率,就必定以降低QKD安全性为代价。

为了对抗拒绝服务(DoS)攻击,协会报告中提出用存储QKD密钥和多条QKD通道两种方案。密钥存储会带来严重的安全隐患;多余 QKD 通道不仅会增加成本,而且在没有路由协议的情况下也毫无实际效果。

欲解详情可参阅文章:密钥安全漫谈:“分发”不是难堪处,“管理”方为大问题!

最后引用李红雨老师文章的结尾:总之,经过了几乎逐字逐句的分析,我们对协会报告的内容已经有了比较充分的认识。总体来说,协会报告对 NSA 问题的翻译遗漏是比较多的,并且都是关键性的遗漏,这对于进一步的理解和讨论有很大的影响,为此,我们觉得协会报告远没有达到与 NSA 的专业性等量齐观的水准,QKD 专家们的反驳意见在没有进一步的权威分析报告发布之前,NSA 报告的权威性仍然不可动摇。